Eigenschaften und Ereignisse filtern

Mit der Version 5.6 haben wir den Designer um ein kleines aber feines Feature erweitert. In der Eigenschafts- und der Ereignisliste können die anzuzeigenden Einträge

Kontakt: | +49 6104 660-0

vectorsoft.de » Blog » conzept16 » Seite 28

Mit der Version 5.6 haben wir den Designer um ein kleines aber feines Feature erweitert. In der Eigenschafts- und der Ereignisliste können die anzuzeigenden Einträge

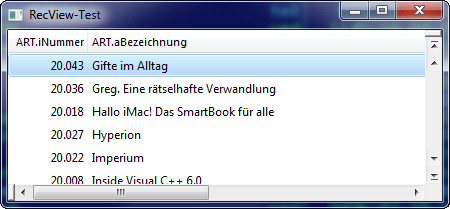

In RecView – Grundlagen Teil 2 bin ich auf die eigenen Datensatzpuffer des RecView eingegangen und auf die Initialisierung des View im Ereignis EvtLstViewInit. Im

Des Öfteren kommt es im Support zu Meldungen, dass auf einmal eine über die COM-Schnittstelle eingebundene MS Office Anwendungen nicht mehr wie erwartet reagiert.

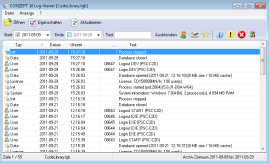

Nachdem ich im letzten Teil auf die Grundmerkmale einer Log-Datei eingegangen bin, möchte ich wie im letzten Teil angekündigt etwas präziser auf den Log-Viewer eingehen.

Die Datensicherung ist eine wichtige Sache. Gerne wird sie vernachlässigt, bis der Totalausfall eines Systems eintritt. In diesem Artikel möchte ich Ihnen eine Möglichkeit aufzeigen,

Mit Windows Vista führte Microsoft erstmals sogenannte Minianwendungen (Gadgets) ein. Dabei handelt es sich um kleine Fenster in der Sidebar, die Informationen, wie z.B. das

Immer mehr CONZEPT 16-Datenbankserver werden in virtuellen Umgebungen betrieben. Hardwareunabhängigkeit, Verfügbarkeit und Ressourcen-Nutzung sprechen klar für die Virtualisierung. Bei großen Datenbanken und hohem Anfragevolumen kann

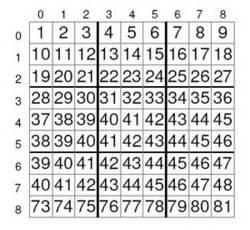

In CONZEPT 16 besteht die Möglichkeit, dynamisch (d.h. zur Programmlaufzeit), Speicherplatz im Hauptspeicher (RAM) des verwendeten Computersystems zu reservieren. Dadurch ist es auch möglich Daten-Arrays

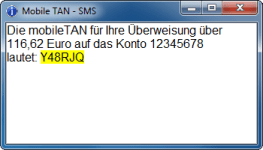

Die Umstellung der Banken auf das mTAN-Verfahren für Onlinebanking brachte uns dazu, eine Tray-Applikation zu entwickeln, die die jeweilige Transaktionsnummer auf dem Buchhaltungs-Computer anzeigt.

RAID-Controller sind für einen performanten Datenbankbetrieb eine wichtige Hardwarekomponente. Grund genug, einen Blick auf aktuelle Modelle im Markt zu werfen. Bei der Ausstattung sind PCIe

Sollte einmal unerwartet ein Fehler auftreten, dessen Bedeutung oder Ursache nicht direkt zu lokalisieren ist, so sollten die ersten Anlaufstellen immer erst die eigenen Log-Dateien

Heutzutage sollte auf jedem Rechner das aktuelle Datum und die richtige Uhrzeit zu finden sein – in der Praxis finden sich aber immer wieder Fälle,

Vectorsoft AG („Anbieter“) stellt für Internetnutzer („Nutzer“) auf der Website

vectorsoft.de einen öffentlichen Blog bereit. Der öffentliche Blog dient dem

Informations- und Gedankenaustausch. Die Nutzer, welche sich mit Beiträgen und

Kommentaren beteiligen, verpflichten sich dazu, die Blog-Nutzungsbedingungen

einzuhalten und tragen die Verantwortung für die Richtigkeit und Angemessenheit

sowie Freiheit von Rechtsverletzungen ihrer Beiträge. Mit Nutzung der

Kommentarfunktion in unserem Blog akzeptieren Sie diese Nutzungsbedingungen.

Wir bitten Sie von persönlichen Angriffen und Provokationen aufgrund anderer

Meinungen abzusehen. Bitte argumentieren Sie sachlich und bewegen Sie sich auf

der Basis einer konstruktiven Diskussionskultur. Ihr Kommentar sollte stets im

Zusammenhang mit dem jeweiligen Thema sein, um Ausschweifungen in andere

Themenbereiche zu vermeiden. Das mehrmalige Posten desselben Kommentars

oder mehrerer ähnlicher Kommentare ist nicht erlaubt.

Mit Absenden Ihres Kommentars bestätigen Sie, dass Sie keine Urheberrechte oder andere Rechte Dritter verletzen. Volksverhetzende, rassistische Äußerungen, Anleitungen zu Straftaten und deren Verherrlichung, Gewaltdarstellungen, pornografische Inhalte und Äußerungen, die Persönlichkeitsrechte verletzen sind untersagt.

Die Nutzung der Kommentarfunktion ist für kommerzielle oder parteipolitische

Zwecke nicht erlaubt. Werbliche Beiträge aller Art werden von uns umgehend

gelöscht.

Bei der Eingabe Ihres Namens achten Sie auf die zuvor genannten Grundsätze.

Bitte geben Sie bei der beabsichtigten Veröffentlichung von Zitaten oder Beiträgen

Dritter die jeweiligen Quellen an und erläutern dessen Bezug zum Blogbeitrag.

Beiträge, die gegen diese Richtlinie verstoßen werden umgehend gelöscht. Sollten

Sie selbst Verstöße bemerken, so senden Sie uns bitte den Link des betreffenden

Kommentars per E-Mail an . Wir weisen ausdrücklich daraufhin, dass wir einzelne Nutzer bei wiederholten oder schweren Verstößen gegen diese

Nutzungsbedingungen ausschließen werden.

Stand: Sept. 2024