Performanceanalyse unter Windows

Sicherlich haben Sie auch schon einmal erlebt, dass ein Server in bestimmten Situationen und Phasen langsamer ist, als Sie es gerne hätten. Um den Grund

Kontakt: | +49 6104 660-0

vectorsoft.de » Blog » Für den Administrator » Seite 4

Sicherlich haben Sie auch schon einmal erlebt, dass ein Server in bestimmten Situationen und Phasen langsamer ist, als Sie es gerne hätten. Um den Grund

Einer steigenden Komplexität von Applikationen steht oft eine Zunahme von Objekten in der Benutzeroberfläche gegenüber. Jedes in CONZEPT 16 erzeugte Oberflächen-Objekt hat einen unmittelbaren Einfluss auf

Für einen erfolgreichen Einsatz der CONZEPT 16-Hochverfügbarkeitslösung ist eine korrekte Konfiguration die wichtigste Voraussetzung. Den möglichen Auswirkungen der eingestellten Parameter wird jedoch häufig nur wenig Beachtung

Damit die Lauffähigkeit von internetbasierten Lizenzen gewährleistet werden kann, muss der Datenbankserver regelmäßig mit einem Lizenzserver in Kontakt treten. Dabei wird die Legitimität und die

Das Auftreten der clientseitigen Meldung "Kommunikation – Verbindung abgebrochen" ist, vor allem weil die Ursache oft nicht zu ermitteln ist, Grund genug ein wenig hinter

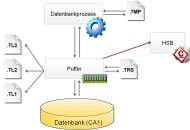

Die CONZEPT 16-Server Hot-Standby Option ist eine Hochverfügbarkeitslösung. Es handelt sich dabei um ein Sicherheitskonzept, welches aus zwei miteinander verbundenen Serversystemen besteht. Heute möchte ich

Mit Einführung der CONZEPT 16-Release 5.2 änderte sich die Reihenfolge, in der die Konfigurations-Dateien der einzelnen Komponenten gesucht werden. Hintergrund für die Anpassungen war die

Änderungen im Datenbestand führt der Datenbankserver immer zuerst im Hauptspeicher (Datenbankpuffer) durch. Sinnvollerweise müssen diese Änderungen auch irgendwann in die Datenbank gelangen, dies erfolgt durch

Wir planen am 19.9.2012 einen Workshop zum Thema Datenbankmanagement für unsere Kunden und für Adminstratoren von Endkunden. Die Themengebiete finden Sie unten.

Programme, welche auf das Erstellen von Abfragen für Datenbanken spezialisiert sind, sind heutzutage weit verbreitet. Diese Programme sind in der Regel mit einer grafischen Oberfläche

Üblicherweise befinden sich die Datenbanken eines Servers auf direkt angeschlossenen Massenspeichern, entweder auf konventionellen Festplatten oder auf SSDs, die per SATA oder SAS angebunden sind

Befindet sich kein angemeldeter Benutzer in einer CONZEPT 16 Datenbank, so wird diese im Normalfall geschlossen und der allokierte Speicher wieder freigegeben. In gewissen Situationen

Vectorsoft AG („Anbieter“) stellt für Internetnutzer („Nutzer“) auf der Website

vectorsoft.de einen öffentlichen Blog bereit. Der öffentliche Blog dient dem

Informations- und Gedankenaustausch. Die Nutzer, welche sich mit Beiträgen und

Kommentaren beteiligen, verpflichten sich dazu, die Blog-Nutzungsbedingungen

einzuhalten und tragen die Verantwortung für die Richtigkeit und Angemessenheit

sowie Freiheit von Rechtsverletzungen ihrer Beiträge. Mit Nutzung der

Kommentarfunktion in unserem Blog akzeptieren Sie diese Nutzungsbedingungen.

Wir bitten Sie von persönlichen Angriffen und Provokationen aufgrund anderer

Meinungen abzusehen. Bitte argumentieren Sie sachlich und bewegen Sie sich auf

der Basis einer konstruktiven Diskussionskultur. Ihr Kommentar sollte stets im

Zusammenhang mit dem jeweiligen Thema sein, um Ausschweifungen in andere

Themenbereiche zu vermeiden. Das mehrmalige Posten desselben Kommentars

oder mehrerer ähnlicher Kommentare ist nicht erlaubt.

Mit Absenden Ihres Kommentars bestätigen Sie, dass Sie keine Urheberrechte oder andere Rechte Dritter verletzen. Volksverhetzende, rassistische Äußerungen, Anleitungen zu Straftaten und deren Verherrlichung, Gewaltdarstellungen, pornografische Inhalte und Äußerungen, die Persönlichkeitsrechte verletzen sind untersagt.

Die Nutzung der Kommentarfunktion ist für kommerzielle oder parteipolitische

Zwecke nicht erlaubt. Werbliche Beiträge aller Art werden von uns umgehend

gelöscht.

Bei der Eingabe Ihres Namens achten Sie auf die zuvor genannten Grundsätze.

Bitte geben Sie bei der beabsichtigten Veröffentlichung von Zitaten oder Beiträgen

Dritter die jeweiligen Quellen an und erläutern dessen Bezug zum Blogbeitrag.

Beiträge, die gegen diese Richtlinie verstoßen werden umgehend gelöscht. Sollten

Sie selbst Verstöße bemerken, so senden Sie uns bitte den Link des betreffenden

Kommentars per E-Mail an . Wir weisen ausdrücklich daraufhin, dass wir einzelne Nutzer bei wiederholten oder schweren Verstößen gegen diese

Nutzungsbedingungen ausschließen werden.

Stand: Sept. 2024