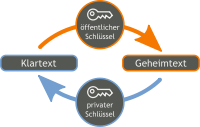

Seit einiger Zeit ist es mit conzept 16 möglich, Daten per AES (symmetrisch) zu verschlüsseln. Der gemeinsame geheime Schlüssel muss hierbei auf einem anderen Wege zuvor zwischen den Kommunikationspartnern ausgetauscht werden. Mit der kommenden Version von conzept 16 werden die Befehle MemEncrypt() und MemDecrypt() um Optionen erweitert, um Daten mit RSA zu ver- bzw. entschlüsseln.

Neue Optionen

Die folgenden Optionen werden hinzugefügt:

_MemCipherRSA– RSA als Verschlüsselungsmethode verwenden_MemKeyAsymPrivate/_MemKeyAsymPublic– Auswahl des Typs angegebenen Schlüssels_MemPaddingRSAPkcs1/_MemPaddingRSAOaep– Auswahl des zu verwendenden Paddings

Schlüssel

Der verwendete private oder öffentliche Schlüssel kann wie bisher, als Hexadezimal- oder Base64-kodierte Zeichenkette bzw. als Memory-Objekt angegeben werden. Wird der Schlüssel als Zeichenkette angegeben, darf er in dekodierter Form nicht länger als 4096 Zeichen sein.

Padding

Beim Ver- und Entschlüsseln muss jeweils das gleiche Padding verwendet werden. Mit dem Padding wird der Block auf die Schlüssellänge aufgefüllt. In vielen bestehenden Projekten (außerhalb von conzept 16) wird bisher das PKCS #1 (_MemPaddingRSAPkcs1) verwendet. Dieses benötigt mindestens 11 Zeichen. Für neuere Projekte ist jedoch das OAEP-Padding (_MemPaddingRSAOaep) zu empfehlen. Hierfür werden am Ende des Blockes mindestens 42 Zeichen benötigt. Das OAEP-Padding kann beim Verschlüsseln jedoch nur mit dem öffentlichen Schlüssel _MemKeyAsymPublic und beim Entschlüsseln nur mit dem privaten Schlüssel (_MemKeyAsymPrivate) angegeben werden.

Schlüsselgenerierung

Da bei RSA im Gegensatz zu AES nicht einfach eine zufällige Zeichenkette als Schlüssel dient, sondern ein Schlüsselpaar generiert werden muss, gibt es zusätzlich den Befehl MemGenKeyPair(aMemKeyPrivate, aMemKeyPublic, aKeyLenBit). Dieser generiert einen privaten und den dazu passenden öffentlichen RSA-Schlüssel in der angegebenen Bitlänge und füllt damit die angegebenen Memory-Objekte. Bei der Schlüssellänge ist zu beachten, dass die Ver- und Entschlüsselung für längere Schlüssel auch mehr Zeit in Anspruch nimmt. Dennoch sind Schlüssellängen kleiner als 2048 Bit heutzutage nicht mehr zu empfehlen.

Verwendung

Die asymmetrische Verschlüsselung ist nur von vergleichsweise kleinen Daten möglich. Die Länge der verschlüsselbaren Daten ist abzüglich des Paddings identisch mit der Schlüssellänge. Zum Beispiel bei einer Schlüssellänge von 2048 Bit = 256 Zeichen. Sollen mehr Daten verschlüsselt werden, empfiehlt sich die sogenannte hybride Verschlüsselung. Hierbei wird ein zufälliger Schlüssel für AES generiert, der mit RSA verschlüsselt wird. Die Nutzdaten werden anschließend mit dem zufälligen AES-Schlüssel verschlüsselt.

sub Encrypt

(

aMemData : handle;

)

: int;

local

{

tMemKey : handle;

tRes : int;

}

{

// Memory-Objekt für öffentlichen Schlüssel anlegen und Schlüssel laden

tMemKey # MemAllocate(_MemAutoSize);

tMemKey->LoadPublicKey();

// Daten verschlüsseln, Memory-Objekt freigeben und Resultat zurückgeben

tRes # aMemData->MemEncrypt(_MemCipherRSA | _MemKeyMem | _MemKeyAsymPublic | _MemPaddingRSAOaep, NULL, NULL, 1, _MemDataLen, NULL, 1, tMemKey);

tMemKey->MemFree();

return tRes;

}Ein Beispiel zur verschlüsselten Kommunikation wird in der CodeLibrary enthalten sein.